Huellas dactilares de silicio: la última frontera contra los 'hackers'

La transición energética es una fuente de vulnerabilidades frente a los ciberataques en el peor momento posible

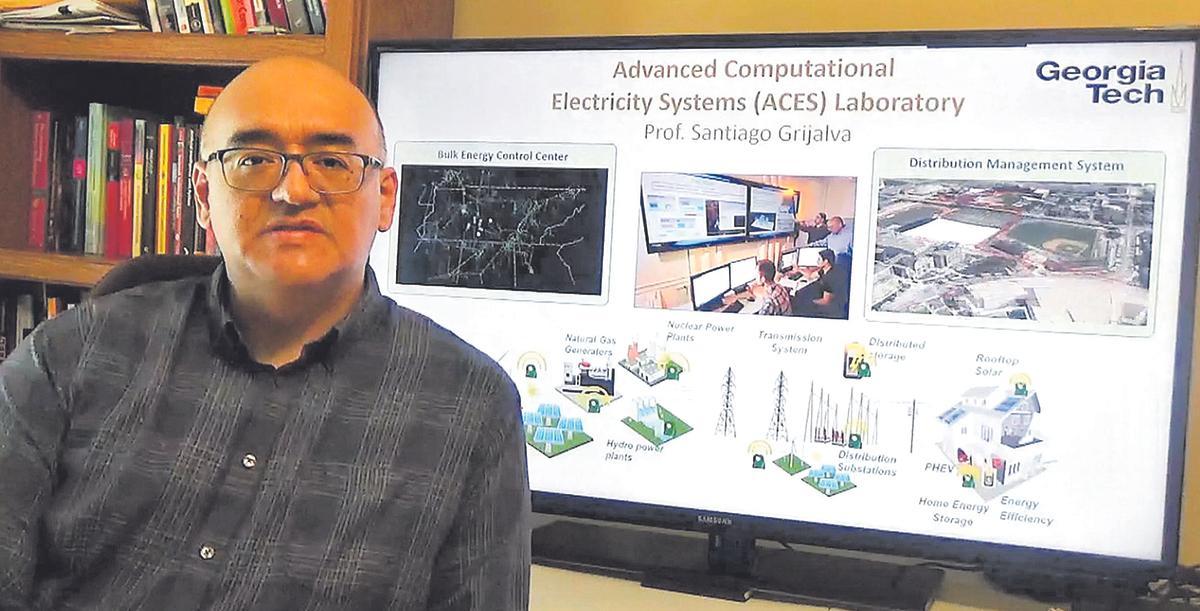

Santiago Grijalva, en Georgia Tech, junto a un gráfico con su solución.

Las infraestructuras críticas, como la red eléctrica, están controladas por sistemas avanzados de software y comunicación. La parte de seguridad digital resulta clave porque, debido a su escala, los hackers tienen muchos recovecos por los que acceder y causar daños. La red eléctrica en particular es muy especial, necesita un control muy preciso, muy rápido, para balancear instantáneamente la carga según la demanda. Más todavía a medida que crece la presencia de la energía solar y la eólica, que son variables. Los sistemas de control tienen que actuar en tiempo real. La buena noticia es que, si se asegura una infraestructura como la energía eléctrica, el sistema de control se podrá extender a otras redes no tan difíciles, como las de gas, combustible y agua.

"Estamos conectando muchísimos dispositivos energéticos nuevos: la energía solar, la eólica, la parte residencial, industrias, campus, hospitales, cargadores de vehículos eléctricos... Todos esos sistemas se conectan en varias partes de la red y son accesos potenciales de los hackers al sistema eléctrico", explica Santiago Grijalva desde Atlanta (EEUU), donde dirige el Laboratorio de Sistemas Eléctricos Computacionales Avanzados de Georgia Tech.

La transición energética lleva implícito un enorme desafío de ciberseguridad. Su tesis es que acabará imponiendo un sistema cada vez más distribuido en microrredes, "hasta llegar a la energía personal, individual incluso", porque "la gestión centralizada de información es imposible". La coordinación de millones de dispositivos de millones de usuarios, en una red en la que debe haber intercambio de información, energía y dinero, "es matemática y computacionalmente imposible, a nivel de información y de comunicación". La transición hacia el nuevo modelo es el reto de esta década.

La reciente edición del Utility Cyber Security Forum en Chicago (EEUU) giró precisamente en torno al problema de hacer la transición energética con seguridad. Joe Marshall, de Cisco Talos, ha demostrado en Ucrania el valor de las soluciones de temporización diversificadas para proteger las redes eléctricas de amenazas como la interferencia del GPS. Cuidado con la implantación de la inteligencia artificial (IA) generativa en los servicios públicos, advierte Ramesh Reddi, de CybSecBCML.

Grijalva ha dirigido en Georgia Tech un proyecto altamente innovador a nivel de subestaciones eléctricas. Son sistemas muy especializados, sofisticados: «Una parte del control y de la información se sube a la nube, mientras que otra permanece completamente cerrada, incluso aislada, sin conexión a internet, aunque es inevitable algún tipo de relación con el exterior».

Demasiadas manos

Noticias relacionadasCuando llega el momento de actualizar el programa informático, el asunto se complica. El proveedor envía la nueva versión al integrador, que a su vez se lo pasa a la compañía eléctrica para que lo transfiera remotamente a la subestación. Demasiadas manos. El escenario ideal para un hacker.

"Nuestro proyecto se basa en la parte física los controladores. El microprocesador, el chip computacional, cuando es fabricado en serie, produce exactamente la misma funcionalidad, pero se producen pequeños cambios en la temperatura en el dopaje de esos procesadores de silicio que hacen que cada unidad sea un poco diferente. Ahí se insertan unas cadenas de compuertas lógicas y se logra que cada chip genere una secuencia de bits de 128 bits única. Es como una huella dactilar", explica Grijalva.

- Inversión Tres pequeñas joyas de la bolsa española que multiplican por siete la rentabilidad del Ibex

- CASTILLA LA MANCHA Albacete, revelación turística del verano, dispara un 25% la ocupación hotelera: "La provincia está de moda"

- CICLISMO La Vuelta se llena de banderas de Palestina contra el equipo de Israel obligado a ocultar su nombre: "Blanquean el genocidio"

- CRISIS EN EL PAÍS SUDAMERICANO Las fuerzas de seguridad venezolanas rodean la embajada argentina en Caracas y se avecina un múltiple conflicto diplomático

- AGENDA INTERNACIONAL Feijóo, bajo la espada de Ayuso y pendiente de Trump

- Moda Palomo Spain deslumbra en la Semana de la Moda de Nueva York

- Abierto de Tenis de EEUU Sabalenka ruge al fin en Nueva York y se revalida con su tercer grande

- Antena 3 Noticias Mónica Carrillo, obligada a corregir el lapsus de Matías Prats con una noticia

- TV Tamara Falcó cuenta la petición que le hizo Pablo Motos tras fichar por 'Got Talent'

- FESTIVAL DE CINE DE VENECIA Nicole Kidman no recoge el premio en Venecia por la reciente muerte de su madre